| HIFI-FORUM » PC, Netzwerk & Multimedia » Allgemeines » Software » Outlook 2013: E-Mailadresse aus Office365-Umgebung... | |

|

|

||||

Outlook 2013: E-Mailadresse aus Office365-Umgebung fordert Passwort/ lässt sich nicht einbinden?+A -A |

||||

| Autor |

| |||

|

Bendo83

Stammgast |

#1

erstellt: 30. Nov 2022, 16:19

|

|||

|

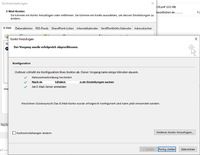

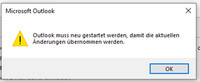

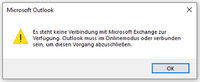

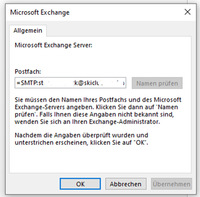

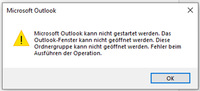

Hallo zusammen, auf meinem Desktop-PC nutze ich seit Jahren problemlos Microsoft Office 2013 mit Outlook 2013. Mit Outlook rufe ich verschiedene private Mails von Adressen ausgehend web.de und gmx.de ab. Das funktioniert nach wie vor auch problemlos. In meinem Sportverein nutzen wir eine microsoft 365 Umgebung, wobei ich die zugehörige E-Mailadresse seither ebenfalls am Desktop-PC per Outlook 2013 abgerufen habe. So, und seit 21.10.2022 funktioniert letzteres nicht mehr! (Hinweis: Parallel nutze ich die Outlook-App für Android auf dem Smartphone. Dort kann ich die betroffene Mailadresse weiterhin unverändert abrufen!) Beim Start von Outlook 2013 am Desktop-PC wurde plötzlich die Eingabe des Passworts verlangt: Screenshot01:  PW-Eingabe + Haken setzen hatte mehrfach keinen Erfolg, also habe ich die betroffene Mailadresse aus den E-Mailkonten unter den Kontoeinstellungen gelöscht und versuchte diese neu einzubinden: Screenshot02:  Dies schien zunächst auch zu funktionieren, abschließend diese Meldung: Screenshot03:  Der Neustart von Outlook brachte keinen Erfolg: Die Aufforderung zur PW-Eingabe (vgl. Screenshot01) kam erneut und wurde nicht angenommen. Beim klick auf Abbruch: Screenshot04:  --> OK und... Screenshot05:  bzw. OK, --> Screenshot06:  Outlook wurde daraufhin geschlossen. Ein Neustart funktionierte ganz normal, die neu beabsichtigte E-Mailadresse aus der Outlook 365-Umgebung war dann allerdings nach wie vor nicht vorhanden. Also habe ich etwas gegooglet und fand  diese Hilfeseite von Microsoft, die mein Problem scheinbar exakt beschreibt: diese Hilfeseite von Microsoft, die mein Problem scheinbar exakt beschreibt:"Sie werden jedes Mal, wenn Outlook gestartet wird, zur Eingabe Ihres Kennworts aufgefordert, auch wenn Sie die Option Anmeldeinformationen speichern aktiviert haben" Ursache Dieses Problem tritt auf, wenn das Kontrollkästchen Internetverbindungen für Office zulassen unter Trust Center – Datenschutzoptionen nicht aktiviert ist. Aslo habe ich die Anweisungen für Outlook 2013 exakt befolgt und die Angaben im TrustCenter überprüft: Screenshot07:  Der Wortlaut ist zwar nicht exakt identisch ("Internetverbindungen für Office zulassen" der Hilfeseite, vs. "Office das Herstellen einer Internetverbindung gestatten"), was anderers gab es jedoch nicht und es klingt zumindest mal idetisch. Jedenfalls: Der Haken war bereits gesetzt! Ebenfalls habe ich die "weiteren Informationen" der Hilfeseite geprüft und dort den Wert der "UseOnlineContent"-Einstellung geprüft: Screenshot08:  Der Wert "2" entspricht "2 – (Standard) Ermöglicht dem Benutzer den Zugriff auf Office-Ressourcen im Internet (Kontrollkästchen ist aktiviert).", das sollte also auch passen! So, und damit bin ich mit meinem Latein am Ende! Nachfolgend noch Angaben zu meiner verwendeten Outlook-Version: Screenshot09:  und Screenshot10:  Hat jemand eine Idee, woran es liegen könnte oder was ich noch tun kann? Danke und Gruß, bendo! |

||||

|

ZeeeM

Inventar |

#2

erstellt: 30. Nov 2022, 17:30

|

|||

|

|

||||

|

Bendo83

Stammgast |

#3

erstellt: 30. Nov 2022, 17:46

|

|||

|

Hallo, genau:  / Mahlzeit! / Mahlzeit!Danke schön für den Link! Outlook 2013 taucht in obiger Tabelle unter dem Link nicht auf, d.h. ich müsste ein neueres Office-Paket kaufen. Das wäre wiederum recht teuer (auf Abomodelle wie gänzlich Office 365 habe ich erst recht keine Lust...) für das, dass ansonsten alles funktioniert  Gruß, bendo |

||||

|

Passat

Inventar |

#4

erstellt: 01. Dez 2022, 12:26

|

|||

|

Microsoft hat die Art der Anmeldung an Office 365 schon vor längerer Zeit geändert. Die bisher benutzte "Basic Authentification" wurde im Oktober abgeschaltet, es geht nur noch die "Modern Authentification" und die wird afaik von Office 2013 nicht unterstützt. Grüße Roman |

||||

|

mr_jen

Stammgast |

#5

erstellt: 02. Dez 2022, 10:05

|

|||

|

Versuch mal die Ein-Ausgangs Server. Posteingangserver POP3 = pop-legacy.office365.com IMAP=outlook.office365.com Ausgangserver IMAP4=imap-legacy.office365.com Geht beim mir mit Office 2010. Hier noch die Nachicht von Microsoft zum Thema. Microsoft. "Wenn Sie kein Update/Upgrade Ihres Legacy-Clients durchführen können, bieten wir Ihnen einen Endpunkt zum Abonnieren an, damit Sie sich weiterhin mit TLS 1.0/1.1 verbinden können. Ihre Legacy-Clients müssen so konfiguriert sein, dass sie auf pop-legacy.office365.com für POP3 und imap-legacy.office365.com für IMAP4 verweisen. Die Verwendung von Legacy-Versionen von TLS ist jedoch nicht so sicher wie TLS 1.2. Wir empfehlen Ihnen daher ein Update und die Verwendung von TLS 1.2. /" |

||||

|

Passat

Inventar |

#6

erstellt: 02. Dez 2022, 10:54

|

|||

|

TLS 1.2 funktioniert auch mit Outlook 2010. Nur Outlook 2007 und älter können kein TLS 1.2. Damit Outlook 2010 TLS 1.2 nutzt, muß man bei Windows 7 noch TLS 1.2 aktivieren. Das geht über einn Registryeintrag. Und die alten TLS-Versionen sollte man auch gleich abschalten, da die unsicher sind. Und damit Outlook 2010 auch das aktuelle http-Protokoll unterstützt, sind auch noch 2 Einträge nötig. Und damit .NET auch TLS 1.2 kann, sind noch ein paar Einträge nötig. Einfach folgende Einträge in eine Textdatei kopieren, speichern, Dateiendung auf .reg ändern und dann per Doppelklick installieren: (Bei einem 32bit Windows die Schlüssel mit Wow6432Node im Pfad löschen.)

Dann klappts auch mit TLS 1.2. Grüße Roman |

||||

|

mr_jen

Stammgast |

#7

erstellt: 03. Dez 2022, 09:04

|

|||

|

Hallo Roman Danke dafür. Die Lösung hatte ich so nicht gefunden.:) |

||||

|

Passat

Inventar |

#8

erstellt: 03. Dez 2022, 14:42

|

|||

|

Das ist eine Zusammenfassung diverser Einzellösungen. Habe ich mir vor Jahren mal von der Microsoft-Homepage zusammengeklaubt, als wir bei uns in der Firma auf eine neue Exchange-Version gewechselt haben und Outlook 2010 damit nicht mehr sauber lief. Danach lief das dann noch einige Jahre bis zum Supportende von Office 2010. Grüße Roman |

||||

|

ZeeeM

Inventar |

#9

erstellt: 03. Dez 2022, 17:10

|

|||

|

Stabil ist Imap, Smtp und ... Fax.  Macht man an der Uni hier. Exchange wird als Sicherheitsrisiko angesehen.  |

||||

|

Passat

Inventar |

#10

erstellt: 03. Dez 2022, 17:41

|

|||

|

Fax hat aber Probleme mit der DSGVO! Lt. diverser Gerichtsurteile dürfen personenbezogene Daten nicht per Fax übermittelt werden, da die Faxübertragung unverschlüsselt ist. Und was Exchange angeht: Was für ein Mailserver kommt denn an der Uni zum Einsatz? Microsoft 365? Das ist auch nur Exchange in der Cloud, gehostet von Microsoft und daher auch nicht sicherer als ein selbst gehosteter Exchange. Grüße Roman |

||||

|

ZeeeM

Inventar |

#11

erstellt: 03. Dez 2022, 17:58

|

|||

|

Das sind Mailserver auf Linux-Basis. Wo es geht, kein Microsoft, keine Cloud.  |

||||

|

Passat

Inventar |

#12

erstellt: 03. Dez 2022, 19:17

|

|||

|

Das macht es aber auch nicht sicherer! Wenn man mal hinter die Kulissen schaut, dann ist Linux keineswegs sicherer als Windows. Gefundene Sicherheitslücken 2017 lt. CVE-Report: - Android = 841 - Linux Kernel = 453 - iOS = 387 - macOS = 299 - Windows 10 = 268 - Windows Server 2016 = 252 - Windows Server 2008 = 243 - Windows Server 2012 = 235 - Windows 7 = 229 - Windows 8.1 = 225 In der Presse werden primär Sicherheitslücken in Windows publiziert, von den anderen Systemen liest man in der Presse ziemlich wenig. Das ist schon eine sehr einseitige Berichterstattung seitens der Presse! Zugeben muß man allerdings, das Hacker vornehmlich Windows-Systeme ins Visier nehmen, denn durch deren sehr große Verbreitung sind die Erfolgsausichten größer als bei anderen Systemen. Aber das trifft weniger auf professionelle Hacker zu, insbesondere nicht auf staatlich gelenkte Hackern. Denen ist es rel. egal, was für ein Betriebssystem auf den angegriffenen Systemen läuft. Alles auf Linux umzustellen ist diesbezüglich nur eine Scheinsicherheit, insbesondere bei öffentlichen Stellen wie z.B. Unis. Wie man auch an den Berichten der letzten Wochen sieht, bei denen mehrere Unis erfolgreich von Hackern angegriffen wurden. Grüße Roman |

||||

|

j2018

Ist häufiger hier |

#13

erstellt: 09. Dez 2022, 00:07

|

|||

Aber aufgrund des anderen Rechtesystems wirken sich diese Lücken lange nicht so fatal aus: Unter Linux arbeitet jeder Benutzer grundsätzlich mit eingeschränkten Rechten, Windows stuft jeden nicht im Domänenumfeld angelegten Benutzer als Administrator ein, wenn man nichts anderes bestimmt.

Die Erfolgsaussichten sind vor allem durch das grundsätzlich unsicher angelegte Betriebssystem viel größer. Ich habe eigentlich noch nie von Ransomware-Angriffen auf Linux-Systeme gehört. Bei Windows scheint das ja laufend zu passieren.

Davon habe ich auch nicht so wahnsinnig viel gehört, obwohl ich da eigentlich schon informiert bin. Dagegen vergeht eigentlich kein Tag ohne Meldungen über verschlüsselte (Windows-)System von Firmen, Krankenhäusern oder Stadtverwaltungen (nicht in der bösen einseitigen Presse, sondern in Sicherheitsblogs) |

||||

|

Passat

Inventar |

#14

erstellt: 09. Dez 2022, 01:26

|

|||

Falsch. Jeder neu angelegte Benutzer hat nur Benutzerrechte und keine Adminrechte. Man muß schon bei der Neuanlage explizit von "Standardbenutzer" auf "Administrator" wechseln, damit neu angelegte Benutzer Adminrechte bekommen. Aber zugegebenermaßen legen die allermeisten Leute bei Windows keinen neuen Benutzer an, sondern arbeiten mit dem vorkonfigurierten Benutzer und der hat Adminrechte. Und viele Leute wollen auch die Adminrechte, weil sie sonst für Konfigurationsaufgaben o.Ä. den Benutzer wechseln müssten. Und das wollen die aus Bequemlichkeitsgründen nicht. Ja, viele schalten sogar die Passwortabfrage, die nach dem Start von Windows kommt, aus Bequemlichkeitsgründen ab. Die Sicherheit eines systems ist stark davon abhängig, wie ein Anwender mit dem System umgeht und es konfiguriert. Und an viele Sachen kommt bei Windows auch kein Admin ran. Die laufen mit Systemrechten oder z.B. Trusted-Installer-Rechten. Und um bei Windows etwas mit Systemrechten machen zu können, braucht man Fremdtools, das geht mit den boardeigenen Mitteln nicht. Wenn ich ein Linux frisch installiere, habe ich auch root-Rechte. Und die darf ein normaler Benutzer nie haben, ergo muß ich auch da einen Benutzer mit eingeschränkten Rechten anlegen. Und was UNIs angeht: Hacker erpressen Uni Duisburg-Essen:  https://www.spiegel....7c-bf14-e7e933d47732 https://www.spiegel....7c-bf14-e7e933d47732Hackerangriff auf TU Berlin:  https://www.forschun...f-die-tu-berlin-4721 https://www.forschun...f-die-tu-berlin-4721Hackerangriff auf die Innsbrucker Med-Uni:  https://www.derstand...-innsbrucker-med-uni https://www.derstand...-innsbrucker-med-uniCyberangriff auf die Uni Wuppertal:  https://www.forschun...itaet-wuppertal-4898 https://www.forschun...itaet-wuppertal-4898Hochschule Heilbronn:  https://www.swr.de/s...e-heilbronn-100.html https://www.swr.de/s...e-heilbronn-100.htmlUni Münster:  https://www.heise.de...gsphase-7149323.html https://www.heise.de...gsphase-7149323.htmlUni Neuenburg in der Schweiz:  https://www.itmagazi...itaet_Neuenburg.html https://www.itmagazi...itaet_Neuenburg.htmlTH Aschaffenburg:  https://www.br.de/na...burg-offline,T1UBlXG https://www.br.de/na...burg-offline,T1UBlXGusw. Fast alle dieses Jahr! Und was Linux angeht, ein Beispiel:  https://www.heise.de...im-WLAN-7309762.html https://www.heise.de...im-WLAN-7309762.htmlUm das auszunutzen braucht man gar keine Rechte bei Linux! Grüße Roman [Beitrag von Passat am 09. Dez 2022, 01:33 bearbeitet] |

||||

|

analognerd

Stammgast |

#15

erstellt: 09. Dez 2022, 07:27

|

|||

|

>>Wenn ich ein Linux frisch installiere, habe ich auch root-Rechte. im Installer ja, dann kommt der Dialog einen unprivilegierten User anzulegen. Wer absichtlich das nicht tut, weiss hoffentlich was er da macht. |

||||

|

ZeeeM

Inventar |

#16

erstellt: 09. Dez 2022, 07:48

|

|||

Wer Windows benutzt, weiß meist auch nicht, was er dort tut. Kritisch ist, wenn die Sache zu einer Gefährdung Dritter führt,  |

||||

|

KingBuzzo

Stammgast |

#17

erstellt: 09. Dez 2022, 10:47

|

|||

Gehst du davon aus, dass alle diese Unis Linux benutzen? Das scheint mir eher nicht der Fall zu sein und wird auch in den verlinkten Artikeln so nicht erwähnt. Im ersten Link wird z.B. Microsoft Office genannt, welches als Einfallstor gedient haben könnte. Im zweiten Link heißt es sogar: "Viele Bereiche der Windows-Computersysteme der TU waren Ende April 2021 massiven Hacker-Angriffen ausgesetzt.", bekräftigt also dein Argument nicht wirklich. Natürlich ist Linux auch gefährdet, aber Outlook 2010 + Windows 7 ist definitiv die gefährdetere Kombination. |

||||

|

Passat

Inventar |

#18

erstellt: 09. Dez 2022, 11:35

|

|||

|

Sehe ich nicht so. Windows 7 bekommt bis einschließlich Januar 2023 noch Sicherheitsupdates, sofern man am ESU-Programm teilnimmt oder BypassESU installiert hat. Es ist primär das Verhalten der Nutzer und die Konfiguration der Systeme und auch Arbeitsanweisungen in Firmen. Bei mir in der Firma gibt es z.B. die Arbeitsanweisung, das Links in Emails NIE angeklickt werden dürfen. Macht das trotzdem jemand, gibts gleich eine Abmahnung! Ausführbare Anhänge, wie .exe, .com, .vbs, .js, etc. etc. und auch Officedateien mit Makros werden schon von Mailserver aus den Emails entfernt, bekommen die Nutzer also gar nicht erst zugestellt. Beispielsweise gab es Anfang diesen Monats einen Vorfall bei einem Exchange-Hoster. Da wurde wohl die ProxyNotShell-Lücke ausgenutzt. Aber das das überhaupt möglich war, war eindeutig ein Fehlverhalten des Hosters, ja man kann es sogar grobe Fahrlässigkeit nennen. Ein User hat nämlich festgestellt, das bei denen Exchange auf dem Patchstand August war, d.h. die hatten weder den Patch vom Oktober noch den vom November eingespielt. Und gerade der vom November schließt diese Lücke. Hätten die ihre Systeme zeitnah gepatcht, wäre es gar nicht zu diesem Vorfall gekommen. Und dann gehört auch entsprechende Sicherheitssoftware dazu und eine entsprechende Konfiguration der Systeme. Beispielsweise, wie oben schon mit den Registryeinträgen werden unsichere Verschlüsselungsverfahren deaktiviert und das System auf TLS 1.2 gezwungen. SMBv1 sollte man auch abschalten, da auch unsicher. In der Firewall sollte man nur die Ports aufmachen, die man auch wirklich braucht. Regelmäßig die Ereignisanzeige anschauen muß man auch, ein regelmäßiges Backup ist auch Pflicht. etc. etc. Von Microsoft gibts auch ein Reihe von Tools, die die Systeme auf sicherheitsproblematische Konfigurationen und Patchlevel abklopfen. Muß man nur regelmäßig starten und dann auch entsprechend aktiv werden. Das Problem liegt oft darin, das in vielen Firmen und Institutionen IT als notwendiges Übel gesehen wird und man der IT nicht die Aufmerksamkeit schenkt, die dringend nötig ist. In vielen kleineren Firmen läuft das doch so: Chef zum Mitarbeiter: Du kennst dich doch mit Computern aus, kannst du unsere IT betreuen? Der Mitarbeiter hat aber im Grunde gar keine Ahnung von Sicherheitskonzepten und wie die umzusetzen sind oder von Serverbetriebssystemen etc. Oder den Leuten sind sicherheitsrelevante Dinge lästig, wie z.B. die Anmeldemaske bei Windows, so das das abgeschaltet wird. Oder an den PCs gibts keine Sicherheitsmaßnahmen bzgl. der UB-Anschlüsse, so das Mitarbeiter einfach Firmendokumente auf einen USB-Stick o.Ä. ziehen können, etc. etc. Und dementsprechend schlecht sieht es da dann um die Sicherheit der IT-Systeme aus. Im Übrigen kommen ca. 80% aller Angriffe auf die Firmen-IT aus der Firma selbst, d.h. von den Mitarbeitern. Auch das wird gerne ignoriert und Sicherheitskonzepte, sofern überhaupt vorhanden, betrachten nur Angriffe von Außen. Und Sicherheit ist nichts, was man einmal einrichtet und dann ist die IT sicher, sondern es ist ein permamenter Prozess, der tägliche Aufmerksamkeit erfordert. Grüße Roman [Beitrag von Passat am 09. Dez 2022, 11:37 bearbeitet] |

||||

|

KingBuzzo

Stammgast |

#19

erstellt: 09. Dez 2022, 12:09

|

|||

|

Ja natürlich läuft das so, ich bin selbst in der IT tätig (vorwiegend Linux übrigens) und was man dort teilweise vorfindet ist katastrophal. Aber es sind halt vorwiegend Windows Systeme, die davon betroffen sind, das ist nunmal so. Linux an sich mag mehr CVEs haben, die System werden aber in der Regel besser betreut. Daher auch die Frage, ob du annimmst, dass die betroffenen Unis Linux nutzen bzw. Linux als Angriffsvektor genutzt wurden. Das glaube ich nämlich eher nicht. Vermutlich ist es genauso, wie du es beschrieben hast: "Es ist primär das Verhalten der Nutzer und die Konfiguration der Systeme und auch Arbeitsanweisungen in Firmen.". Daher sehe ich auch Windows 7 + Outlook 2010 kritischer als eine Linuxbüchse, denn wie viele Nutzer haben denn ESU Support bzw. wissen was BypassESU ist? |

||||

|

ZeeeM

Inventar |

#20

erstellt: 09. Dez 2022, 13:02

|

|||

Wenn es dann dazu kommt, dass Sicherheit Geld kostet, dann ist die Entscheidung nicht selten schnell gefallen. Der Schaden muss erst eintreten  |

||||

|

Passat

Inventar |

#21

erstellt: 09. Dez 2022, 13:52

|

|||

Wer natürlich mit ungepatchten Systemen unterwegs ist muß sich über den Schaden nicht wundern. Manchmal ist übrigens ein altes System gar nicht sooo schlecht. Letztes Jahr gabs eine Sicherheitslücke im Exchange Server. Diese Lücke war bei 2013, 2016 und 2019 vorhanden, aber nicht im alten 2010. Grund war rel. einfach: Die Funktion, in der es die Sicherheitslücke gab, gabs beim 2010 noch gar nicht. Aber so etwas ist natürlich die Ausnahme. Manchmal kann Microsoft übrigens wirklich schnell sein. Am 31.10.22 wurde eine Sicherheitslücke im IE entdeckt und noch am gleichen Tag an Microsoft gemeldet. Diese wurde schon mit dem November-Patchday am 8. November geschlossen, also gerade einmal 1 Woche danach.

Man muß den Entscheidungsträgern nur mal Analogien zur physischen Welt darlegen. Gibt es da Außentüren ohne Schlösser? Sind die abgeschlossen? Haben alle Fenstergriffe Schlösser und sind abgeschlossen? Gibt es Zugangsberechtigungen und Kontrollen für bestimmte Unternehmensbereiche? etc. etc. Grüße Roman [Beitrag von Passat am 09. Dez 2022, 13:54 bearbeitet] |

||||

| ||||

|

|

||||

| Das könnte Dich auch interessieren: |

|

Passwort für Outlook 2016 inspektore am 08.12.2021 – Letzte Antwort am 04.01.2022 – 12 Beiträge |

|

Mail-Verschlüsselungsprogramm (Outlook) Robin90 am 02.04.2013 – Letzte Antwort am 02.04.2013 – 2 Beiträge |

|

Microsoft Office Outlook 2007 Stefan0604 am 16.09.2010 – Letzte Antwort am 17.09.2010 – 5 Beiträge |

|

Outlook und web.de: Wie E-Mails vernünftig archivieren? Bendo83 am 23.05.2024 – Letzte Antwort am 27.05.2024 – 7 Beiträge |

|

Outlook 2002 -keine Bilder gartenfrieder am 15.03.2012 – Letzte Antwort am 16.03.2012 – 6 Beiträge |

|

Outlook Express und Opera - seltsames Problem. Speed_Demon am 30.11.2010 – Letzte Antwort am 30.11.2010 – 3 Beiträge |

|

Outlook Kalender drucken mit Uhrzeiten! Dominik1609 am 11.10.2011 – Letzte Antwort am 12.10.2011 – 4 Beiträge |

|

pst Datei öffnet sich nicht in Outlook auf anderem Computer strasse.ausder am 08.06.2016 – Letzte Antwort am 08.06.2016 – 3 Beiträge |

|

Rhythmbox lässt sich nicht schließen Welturlaub am 05.12.2012 – Letzte Antwort am 05.12.2012 – 5 Beiträge |

|

Funktionen aus diesem Tutorial in Excel 2013 vorhanden? -=Firefly=- am 17.06.2019 – Letzte Antwort am 18.06.2019 – 6 Beiträge |

Anzeige

Produkte in diesem Thread

Aktuelle Aktion

Top 10 Threads in Software der letzten 7 Tage

- Email Header checken ob Fake

- Datenbank für CD Sammlung

- Gibt es ein Farbmischprogramm am PC?

- VLC Media Player - Medienbibliothek?

- VLC-Player: Playlist mit Start- und End-Zeit der einzelnen Titel?

- Adobe Audition CS6: ID3-Tags/Metadaten werden nicht mehr in MP3 abgespeichert

- Lightburn Rahmenfunktion

- GIBT ES EINEN "Automatic DJ " ?

Top 10 Threads in Software der letzten 50 Tage

- Email Header checken ob Fake

- Datenbank für CD Sammlung

- Gibt es ein Farbmischprogramm am PC?

- VLC Media Player - Medienbibliothek?

- VLC-Player: Playlist mit Start- und End-Zeit der einzelnen Titel?

- Adobe Audition CS6: ID3-Tags/Metadaten werden nicht mehr in MP3 abgespeichert

- Lightburn Rahmenfunktion

- GIBT ES EINEN "Automatic DJ " ?

Top 10 Suchanfragen

Forumsstatistik

- Registrierte Mitglieder928.280 ( Heute: 8 )

- Neuestes MitgliedAudioLukas88

- Gesamtzahl an Themen1.557.885

- Gesamtzahl an Beiträgen21.689.149